Im September 2024 konnten das BKA und die Generalstaatsanwaltschaft Frankfurt am Main einen Erfolg melden: Die mutmaßlichen Betreiber der Darknet-Plattform Boystown, ehemals mit rund 400.000 Mitgliedern eine der größten Websites für Kinderpornografie, konnten nach jahrelangen Recherchen ermittelt und verhaftet werden.

Das Besondere daran ist, dass die Beschuldigten über das TOR-Netzwerk identifiziert werden konnten, das bis heute für Sicherheit und Anonymität im Internet steht.

Ist TOR jetzt geknackt?

Wenn Kriminellen das Handwerk gelegt wird, ist das natürlich eine gute Nachricht. Doch das TOR-Netzwerk wird nicht nur von Kriminellen genutzt.

Auch viele Pressevertreter und Oppositionelle in totalitären Staaten greifen auf TOR zurück, um Zugang zu Informationen zu bekommen, Nachrichten zu verbreiten oder untereinander zu kommunizieren, ohne durch die staatlichen Organe identifiziert werden zu können.

Siehe auch: Was ist eigentlich dieses Darknet? Und wie kommt man rein?

Große internationale Medien wie die BBC, die New York Times oder auch der NDR unterhalten im TOR-Netzwerk Briefkästen, über die sie für Informanten anonym erreichbar sind. Und auch das Darknet ist nicht nur böse. Die Deutsche Welle etwa betreibt dort eine Website, um auf diesem Weg den Bewohnern einiger stark überwachter Länder freien Zugang zu Informationen zu geben.

Sind alle diese Dienste jetzt nicht mehr sicher? Und welche sonstigen Möglichkeiten gibt es, um im Internet anonym zu bleiben?

Internetverbindung über einen Proxyserver

Der kleine Bruder des TOR-Netzwerks ist der Proxyserver. Das englische Wort proxy bezeichnet einen Stellvertreter, und so könnte man die Funktion eines Proxyservers tatsächlich beschreiben: Er surft stellvertretend für den Benutzer im Internet.

Technisch sieht das so aus, dass Sie sich mit Ihrem PC mit einem Proxyserver verbinden, der Ihre Website-Aufrufe, Eingaben und Befehle ins Internet weiterleitet und die Antworten an Sie zurückgibt. Nach außen hin ist dabei immer nur die IP-Adresse des Servers sichtbar, Ihre eigene Adresse bleibt verborgen.

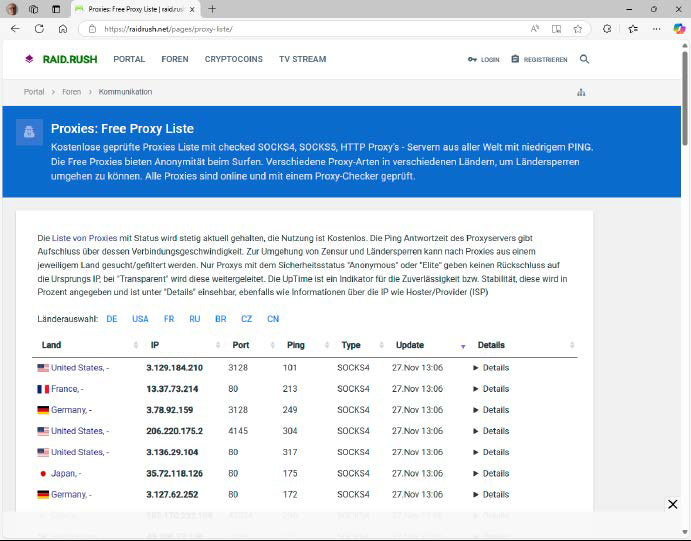

Webseiten wie Raidrush führen ständig aktualisierte Listen mit freien Proxyservern. Es gibt Hunderte dieser Server in Ländern auf der ganzen Welt, der Benutzer kann also einen beliebigen Standort vortäuschen.

IDG

Im Internet finden Sie dutzendweise Listen mit kostenlos nutzbaren Proxyservern, viele davon liefern auch gleich Daten zur aktuellen Auslastung und Erreichbarkeit. Beispiele sind etwa Raidrush und Hidemyname.

Anstatt den Proxyserver in den Windows-Einstellungen zu konfigurieren („Windows-Symbol –› Einstellungen –› Netzwerk und Internet –› Manuelle Proxyeinrichtung –› Einrichten“), können Sie auch auf Proxy-Websites wie Proxysite.com, Croxyproxy oder auf den Gratis Online Web Proxy von Steganos zurückgreifen.

Der Nachteil bei den kostenlosen Proxys ist, dass die Datenübertragungsraten häufig eher niedrig sind. Außerdem bieten diese Dienste oftmals keine wirkliche Anonymität, sondern nennen beispielsweise das Land, in dem der Benutzer beheimatet ist, oder verkaufen die gesammelten Benutzerdaten an Werbenetzwerke.

Wissen sollten Sie auch, dass viele Proxyserver die Daten der Verbindungen, die über sie laufen, in Logdateien schreiben, die sie auf Anforderung an staatliche Stellen weitergeben.

Mehr Anonymität und höhere Geschwindigkeiten bekommen Sie bei kostenpflichtigen Proxydiensten. Eine Liste finden Sie beispielsweise hier.

smartphone with TOR Browser icon app on the screen. The Tor project provides free software for anonymous communication on the internet. Moscow, Russia – March 17, 2019

IDG

VPN: Gute und günstige Dienste

Wenn Sie sich dazu entschlossen haben, für eine anonymisierende Internetverbindung zu bezahlen, können Sie auch gleich einen VPN-Dienst buchen. VPN steht für Virtual Private Network beziehungsweise virtuelles privates Netzwerk.

Diese Dienste leiten Ihren Datenverkehr ebenfalls über einen Server im Internet um, gehen bei der Anonymisierung jedoch noch einen Schritt weiter.

So ist im Unterschied zu einem Proxydienst die Verbindung zwischen Ihrem PC und dem VPN-Server sicher verschlüsselt, während der Proxyserver die Daten unverschlüsselt weitergibt.

Security-Browser im Vergleich: Welcher ist der beste?

Außerdem arbeitet ein Proxydienst auf Anwendungsebene, verschleiert Ihre IP-Adresse also beispielsweise lediglich bei Benutzung des Browsers, nicht aber bei der Arbeit mit einem FTP-Client oder einem Mailprogramm. Ein VPN-Service wird hingegen auf Betriebssystemebene tätig und schützt den gesamten Datenverkehr übers Internet.

Es gibt eine ganze Reihe von kostenlosen VPN-Services, eine Auswahl finden Sie bei Top10VPN. Bei diesen Anbietern müssen Sie jedoch immer mit Einschränkungen leben, entweder ist das monatliche Datenvolumen beschränkt, oder die Zahl der VPN-Server bewegt sich nur im einstelligen Bereich, oder die Geschwindigkeit wird abgeregelt.

Außerdem besteht die Gefahr, dass diese Dienste die Benutzerdaten an Werbewirtschaft oder staatliche Stellen übermitteln.

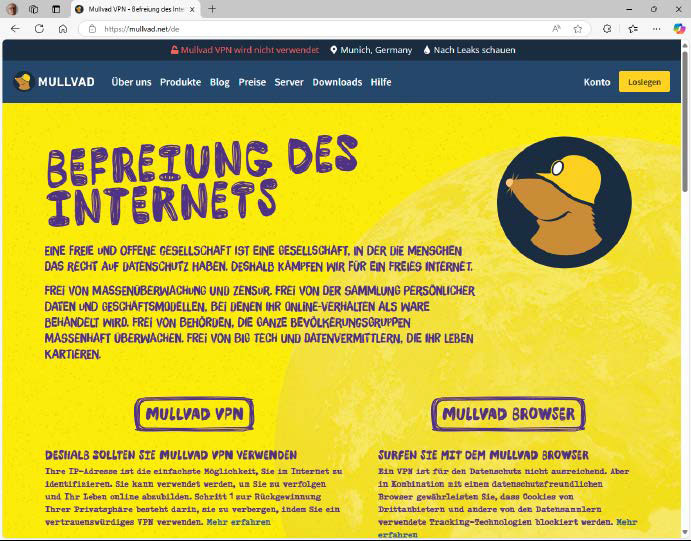

Mullvad ist eine schwedische Firma, die einen oft gelobten VPN-Service betreibt und zudem einen sicheren Browser zum Download bereithält.

IDG

Kostenpflichtige VPN-Dienste wie Nord VPN, Mullvad VPN oder Cyberghost bieten hohe Geschwindigkeit und Tausende von Servern auf der ganzen Welt zu Preisen um zwei bis fünf Euro im Monat.

Links und Tests zu den Diensten finden Sie in unserem Test: Die besten VPN-Dienste im Vergleich (2025)

Die Dienste werben mit einer No-Log-Policy, versprechen also, keine Benutzerdaten zu speichern. Das wurde in der Vergangenheit bei den drei genannten Diensten auch von unabhängigen Institutionen bestätigt.

Fingerabdrücke verwischen

Da sich IP-Adressen immer mal wieder ändern können und Computer aus Netzwerken heraus unter einer gemeinsamen IP-Adresse ins Internet gehen, setzt die Werbewirtschaft bei der Identifizierung der Website-Besucher bereits seit Jahren immer weniger auf IP-Adressen, sondern zunehmend auf Fingerprinting-Methoden.

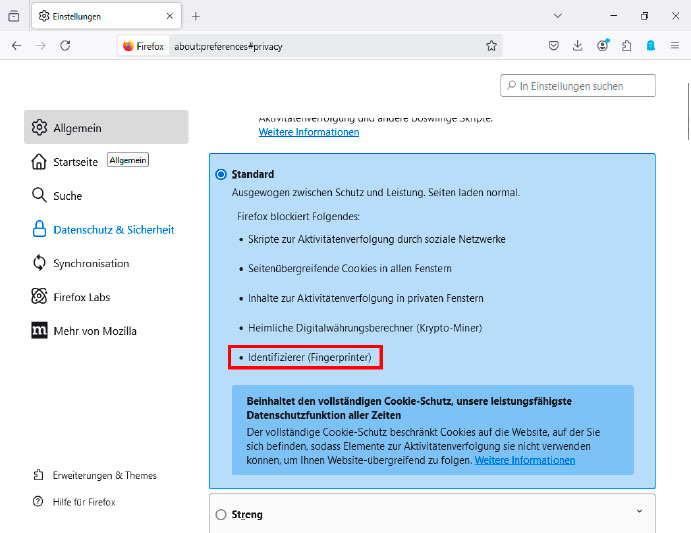

Firefox und einige andere Browser enthalten Abwehrmaßnahmen gegen Fingerprinting und liefern auf entsprechende Anfragen falsche oder unsinnige Daten.

IDG

Beim Fingerprinting wird nicht (nur) die IP-Adresse eines Website-Besuchers erfasst, sondern die Konfiguration seines Computers. Welchen Browser nutzt er, welche Version, mit welchen Erweiterungen, welche Bildschirmauflösung ist eingestellt, welche Grafikkarte ist installiert, welche Treiberversion, welches Betriebssystem …?

All diese und noch viele Daten mehr liefert der Browser nach einer Javascript-Anfrage bereitwillig an den Webserver. Durch Deaktivieren von Javascript können Sie ein Fingerprinting unmöglich machen, allerdings sind damit auch viele Webseiten nicht mehr benutzbar.

Firefox, der Brave- und der Avast-Browser enthalten Funktionen, die entweder auf entsprechende Javascript-Anfragen falsche Daten liefern oder Unternehmen, die bekanntermaßen Fingerprinting einsetzen, generell blockieren.

Klassische Nachverfolgung mit Cookies & Co.

Sind Sie mit einem Browser im Web unterwegs, setzen die besuchten Websites Ihnen Cookies auf den Rechner. Dabei handelt es sich um kleine Textdateien, die einerseits die Voraussetzung dafür bilden, dass etwa Onlineshops überhaupt funktionieren.

Auf der anderen Seite werden sogenannte Third-Party-Cookies von spezialisierten Tracking-Firmen dazu benutzt, um die Besucher einer Website auf ihren Wegen durchs Internet zu verfolgen.

Diese Firmen generieren aus den so gesammelten Daten ein Profil, das sie an die werbetreibende Wirtschaft verkaufen, die damit auf den Webseiten, die Sie besuchen, auf Sie zugeschnittene Anzeigen einblendet.

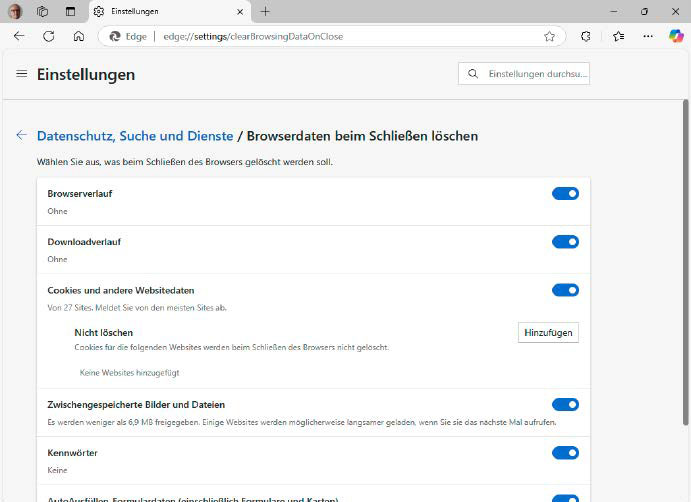

In Edge können Sie einstellen, welche vom Browser gesammelten Daten beim Beenden automatisch gelöscht werden sollen. Das betrifft auch die gesammelten Cookies.

IDG

Sie können die Annahme von Third-Party-Cookies in jedem Browser abschalten. In Edge und Firefox ist es darüber hinaus möglich, alle Cookies beim Beenden automatisch zu löschen, für Chrome gibt es mit Click & Clean eine entsprechende Erweiterung.

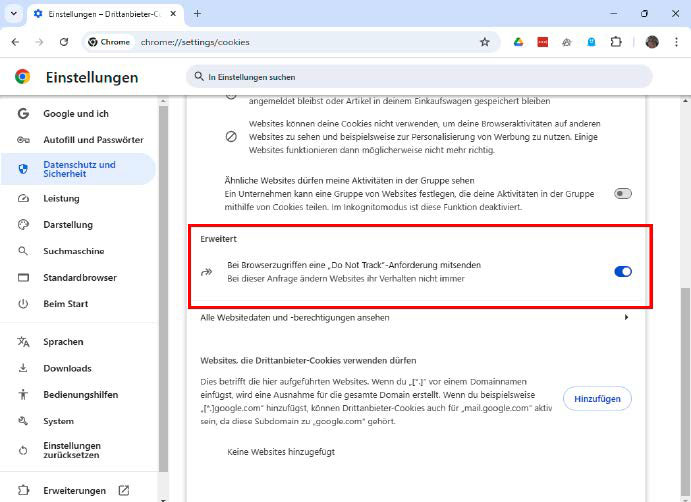

In jedem Browser finden Sie zudem einen Do-not-Track-Schalter, der es den besuchten Websites verbietet, Sie bei Ihren Streifzügen durchs Internet zu tracken. Dabei handelt es sich jedoch um nicht mehr als eine Bitte. Schalten Sie die Funktion dennoch ein.

In Chrome wie auch in anderen Browsern gibt es einen Do-not-Track-Schalter, mit dem Sie Webseiten auffordern, Ihre Bewegungen im Internet nicht zu verfolgen.

IDG

Warum TOR trotzdem die beste Lösung ist

Das TOR-Netzwerk schützt seine Nutzer, indem es Verbindungen über drei zufällig ausgewählte Server (die sogenannten Nodes oder Knoten) umleitet und sie dabei mindestens dreifach verschlüsselt.

Der zweite kennt dabei nur den Standort des ersten Servers, nicht jedoch den Benutzer. Der dritte kennt allein den zweiten Server, aber weder den Eingangsserver noch den Nutzer.

Spätestens nach zehn Minuten wechselt der TOR-Browser – eine angepasste Version von Firefox – den zweiten und den dritten Server gegen andere Standorte aus. Daher sind Verbindungen über TOR hochgradig sicher und anonym.

Der TOR-Browser ist eine leicht abgewandelte Version von Firefox, die einen vorkonfigurierten Zugang zum TOR-Netzwerk bietet. Das TOR-Netzwerk wiederum ist Voraussetzung für den Zugang zum Darknet.

IDG

Im Fall der Darknet-Plattform Boystown hatten die Ermittler wohl mit dem Verdächtigen über einen Messenger Nachrichten ausgetauscht. So wussten sie genau, wann welches Datenpaket gesendet wurde und mussten nur abwarten, bis eines davon über die von ihnen überwachten Knoten weitergeleitet wurde.

Vermutlich hat das BKA zu diesem Zweck eine größere Zahl hochperformanter und gut angebundener Server als TOR-Knoten konfiguriert. Da das TOR-Netzwerk beim Wechsel der Knoten nach schnellen Servern mit niedriger Latenzzeit Ausschau hält, war es nur eine Frage der Zeit, bis ein Chat mit dem Verdächtigen dort registriert wurde.

Entsprechend umfangreiche Ermittlungen kann es jedoch nur in Einzelfällen geben. Für die breite Masse der Benutzer, im Moment sind es täglich rund zwei Millionen, ist TOR nach wie vor die sicherste Möglichkeit, um im Internet unerkannt zu bleiben.

Anonymisieren von Suchanfragen

Sowohl Google wie auch Bing speichern die Suchanfragen ihrer Benutzer. Google und Microsoft fertigen mit diesen Daten Benutzerprofile an und verkaufen sie an die Werbewirtschaft. Wenn Sie ein Google-Konto haben, können Sie nach dem Einloggen online unter nachsehen, welche Abfragen und sonstigen Aktivitäten von Ihnen dort gespeichert sind.

An der gleichen Stelle können Sie diese Nachverfolgung auch deaktivieren. Bing stellt diese Informationen direkt über den Browser zur Verfügung: Öffnen Sie rechts oben das Menü mit den drei Strichen und gehen Sie auf „Suchverlauf“. Dort können Sie den Suchverlauf löschen, ein Deaktivieren ist nicht möglich.

Damit Sie bei Ihren Websuchen anonym bleiben, müssen Sie auf andere Suchmaschinen ausweichen. Die niederländische Suchmaschine Startpage greift zwar auf die Suchergebnisse von Google zurück, zeichnet den Suchverlauf jedoch nicht auf, speichert keine IP-Adressen und blendet keine personalisierte Werbung ein.

Der US-Dienst Duck Duck Go bezieht seine Ergebnisse aus über 400 Quellen, darunter Bing, die Wikipedia und Yahoo. Ebenso wie Startpage speichert er weder IP-Adressen noch Informationen über die Benutzer. Aufgrund des amerikanischen Patriot Act muss Duck Duck Go allerdings den US-Behörden auf Verlangen Zugriff auf seine Server gewähren.

Anonym mit dem Smartphone

Nahezu alle Smartphones arbeiten entweder mit Android von Google oder mit Apples iOS. In beiden Fällen fließen große Mengen Daten über die Benutzer an Google und Apple, aber auch an die Hersteller der Apps und Werbefirmen.

Es gibt zwei Möglichkeiten, um diesen Datenfluss abzuschalten: über eine Optimierung der Privacy-Einstellungen und die Installation spezieller Datenschutz-Apps oder – bei Android-Geräten – über die Installation alternativer Betriebssysteme, sogenannter Custom-ROMs.

Lineage-OS ist ein alternatives Betriebssystem für Android-Smartphones. Der Hersteller verspricht ein höheres Datenschutzniveau als beim Google-System.

IDG

Die beiden bekanntesten Custom-ROMs heißen Lineage-OS und /e/OS.

Achtung: Diese Betriebssysteme sind nicht für jedes Android-Smartphone geeignet. Sehen Sie zunächst die Kompatibilitätslisten durch, ob Ihr Modell darin verzeichnet ist. Beachten Sie zudem, dass die Custom-ROMs zwar auf Android basieren, allerdings nicht jede App auch darauf läuft.

Gut geeignet sind diese Systeme für ältere, nicht mehr benötigte Smartphones, die Sie auf diese Weise in Zweitgeräte mit hohem Datenschutzniveau umbauen können.