Windows führt mit dem Ereignisprotokoll ein äußerst wertvolles Tagebuch über alle wichtigen Vorgänge im System. Wenn sich ein Schadcode in Windows einschleust, dann hinterlässt das mit großer Wahrscheinlichkeit Spuren im Ereignisprotokoll. Wer diese Spuren finden und lesen kann, entdeckt den Schadcode auch dann, wenn das Antiviren-Programm und andere Schutz-Tools versagt haben.

Hier erfahren Sie, wie das Ereignisprotokoll arbeitet und welche Einträge Sie untersuchen müssen, wenn Sie einen Angriff befürchten. Aber Vorsicht: Die Einträge, denen wir hier auf der Spur sind, können ein Hinweis auf einen Einbruch per Schadcode sein, sie können aber auch von ganz legalen Programmen verursacht werden. Die Analyse des Ereignisprotokolls ist zum Teil auch pure Detektivarbeit.

Tipps für Admins: Besonders für Administratoren von Firmen kann eine Analyse des Ereignisprotokolls der einzelnen PCs hilfreich sein. Denn Angriffe auf ein Firmennetzwerk geschehen immer häufiger über den Einzelplatz-PC und nicht mehr am Gateway. Darauf weist auch der Autor Russ Anthony in seinem Artikel für das Sans-Institut hin. Sie finden seine englischsprachige Arbeit hier als PDF .

Das Windows-Ereignisprotokoll

Sowohl das Betriebssystem Windows als auch die darauf installierten Programme nutzen das Ereignisprotokoll, um bestimmte Vorkommnisse und Informationen über den Zustand des Systems festzuhalten.

Das Protokoll finden Sie in der Ereignisanzeige . Sie öffnen diese unter Windows XP über „Systemsteuerung, Verwaltung“, unter Vista und 7 über Systemsteuerung, System, Systemprotokolle anzeigen“ und unter Windows 8 drücken Sie die Tasten-Kombination Windows + W und geben Sie ins Suchfeld Ereignisprotokolle oder kürzer ev ein. Klicken Sie dann auf „Ereignisprotokolle anzeigen“. Für alle Windows-Versionen funktioniert auch das: Drücken Sie Windows + R und geben Sie dort eventvwr.msc gefolgt von Enter ein.

Die Ereignisanzeige hat sich beim Wechsel von Windows XP zu Windows Vista in Bedienung und Funktionsumfang geändert. Wir beschreiben im Folgenden die Bedienung für Windows Vista, 7, 8.

Die Listen mit den Ereignissen: Klicken Sie in der Ereignisanzeige links auf „Windows-Protokolle“, um die Protokolle „Anwendung“, „Sicherheit“, „Installation“ und „System“ anzeigen zu lassen. Ein Klick auf eines dieser Protokolle bringt Sie zu der Liste mit den gespeicherten Einträgen. In der Listenübersicht findet sich zu jedem Eintrag in der Spalte „Ebene“ eine Einstufungen nach „Information“, „Warnung“ oder „Fehler“.

Aufbau eines Protokolleintrags: Klicken Sie auf einen Eintrag in der Liste, um es ihn in der Vorschau anzeigen zu lassen. Abgesehen von Datum und Zeit sind in den Protokolleinträgen verschiedene Fakten festgehalten. Bei „Quelle“, steht der Name der Komponente, die das Ereignis ausgelöst hat. Zudem enthält jedes Ereignis eine eigene Nummer, die Sie bei „Ereignis-ID“ finden (manchmal auch Event-ID genannt). Am interessantesten ist der Text unter „Beschreibung“ bzw. bei „Allgemein“. Dort erklärt Windows je nach Ereignis mehr oder weniger ausführlich und mehr oder weniger erhellend, was es mit dem Eintrag auf sich hat.

Auf die richtige ID kommt es an

In der Ereignisanzeige finden sich oft 100.000 Einträge und mehr. Die Anzahl wird allein durch die einstellbare Dateigröße des Protokolls begrenzt. Nur mit den richtigen Filtern lässt sich die Zahl der zu untersuchenden Einträge auf ein vernünftiges Maß reduzieren.

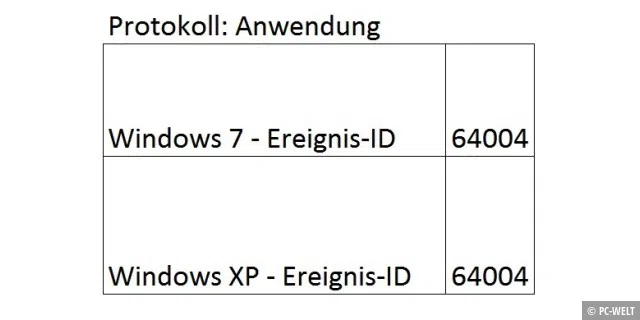

Übrigens: Die Einstufung „Warnung“ und „Fehler“ in der Spalte „Ebene“ sind zwar ein Hinweis auf Probleme im System, doch ein Signal für einen Angriff muss das nicht immer sein. Denn ein geschickter Einbruch durch einen hoch entwickelten Angriffscode wird im Ereignisprotokoll lediglich als scheinbar harmlose „Information“ auftauchen. Wie das sein kann, zeigt dieses Beispiel:

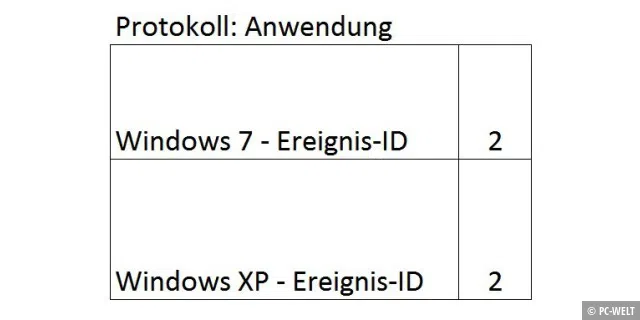

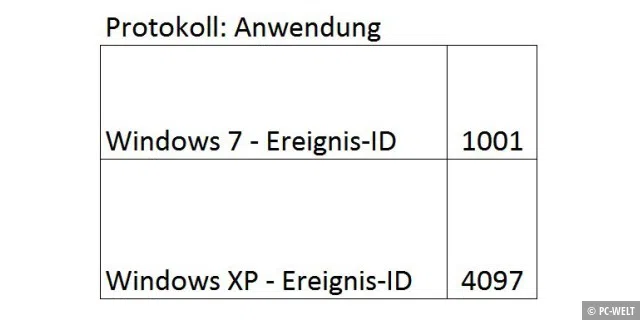

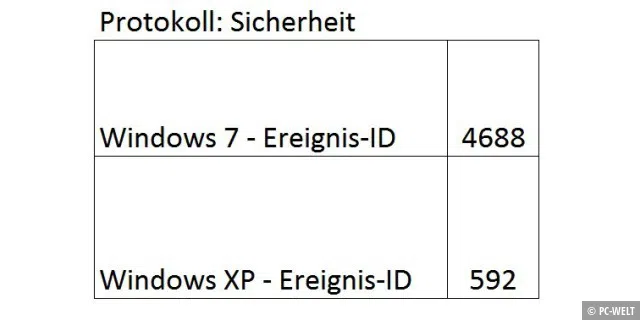

Ein feindlicher Code kann sich häufig nur dann ins System einschleusen, wenn er zuvor ein anfälliges Programm, etwa Adobe Flash, sabotiert hat. Typischerweise erzeugt der Schadcode einen Buffer-Overflow und bringt damit das Programm zum Absturz. Das sollte als „Fehler“ verbucht werden, taucht aber manchmal nur unter „Information“ auf. Darum sind alle Einträge im Ereignisprotokoll interessant, die das unerwartete Beenden eines Programms festhalten. Sie finden diese Einträge bei der Ereignis-ID 1001 im Protokoll „Anwendung“.

Auf der anderen Seite werden unter Windows eine ganz Menge von Programmen unerwartet beendet. Die Durchsicht der Ereignis-IDs 1001 zeigt somit auch Dutzende von vergleichsweise harmlosen Programmabstürzen. Die Einträge sind also immer nur ein erster Hinweis. Nur wenn sich zur selben Zeit auch weitere verdächtige Ereignis-IDs finden lassen, hat man eine heiße Spur.

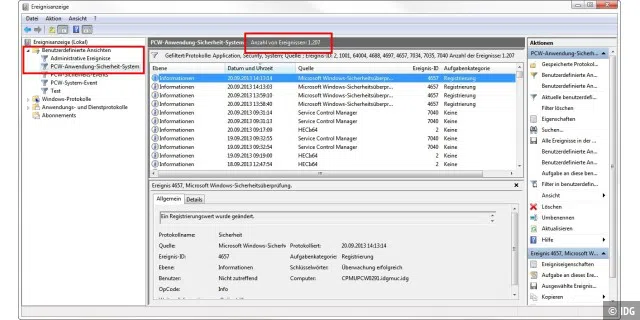

Beherrschen Sie die Datenflut

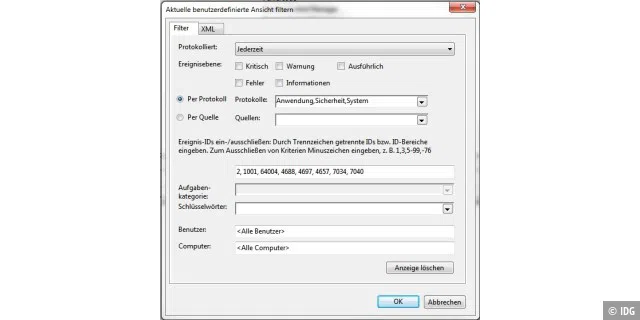

Um einem Angriff auf die Spur zu kommen, sollten Sie rund zehn Ereignis-IDs aus mehreren Protokollen genauer unter die Lupe nehmen. Am elegantesten geht das über einen Klick auf „Benutzerdefinierte Ansicht erstellen“ in der rechten Spalte der Ereignisanzeige. Setzen Sie im folgenden Fenster unter „Protokolle“ Haken bei „Anwendung“, „Sicherheit“ und „System“. Dann kommt die Zeile „Ereignis-IDs ein-/ausschließen“ dran. Zunächst steht dort „

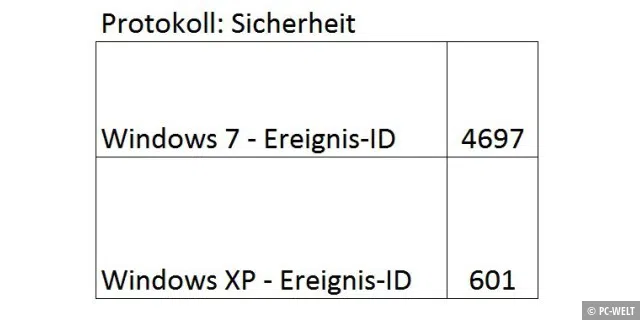

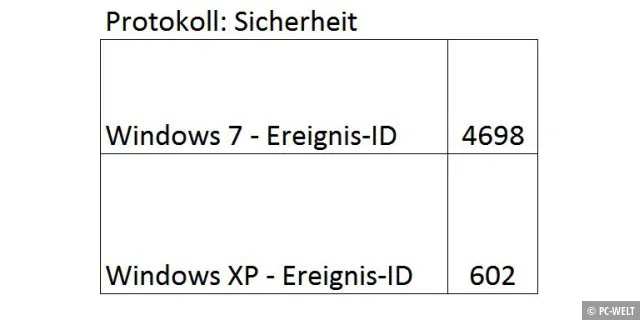

In dieser Bildergalerie finden Sie rund 10 Ereignis-IDs, die es sich lohnt im Auge zu behalten.

Wenn Sie diese IDs in die benutzerdefinierte Ansicht eingeben, dann trennen Sie die Zahlen durch Kommas. Nach einem Klick auf „OK“ müssen Sie noch einen Namen für diese neue Ansicht vergeben, etwa „Interessante IDs“. Haben Sie das erledigt, erscheint nach einigen Sekunden die benutzerdefinierte Ansicht.

Wenn Sie Glück haben, umfasst diese Ansicht nur ein paar Dutzend Einträge und Sie können jeden einzelnen genau unter die Lupe nehmen. Sie müssen aber auch nicht erschrecken, wenn noch über tausend Einträge eingezeigt werden. In der Regel gehören dann fast alle Einträge zu einer einzigen ID und haben alle ein und dieselbe Ursache.

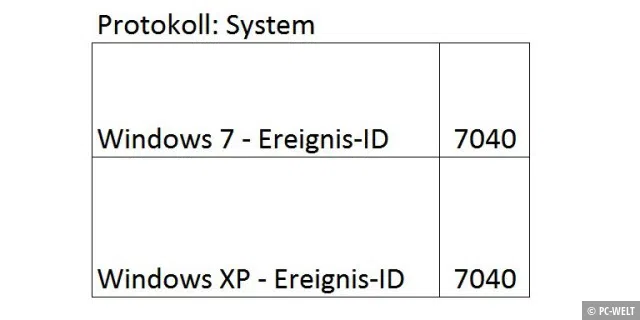

Bei einem unserer Windows Testrechner tauchten rund 900 Einträge zur Ereignis-ID 7040 auf, da dort häufig der Starttyp von Diensten geändert wurde. Das hatte aber einen harmlosen Grund und wir konnten diese Einträge ignorieren.

Ein Hinweis für XP-Nutzer: Unter Windows XP gibt es keine benutzerdefinierten Ansichten. Hier müssen Sie sich die Ereignisliste je Protokoll nach Ereignis-IDs sortieren lassen. Die Voransicht zu einen Eintrag fehlt ebenso. Sie müssen sich die Details über einen Doppelklick auf das Ereignis holen.

Tipps und Tricks zur Analyse

Haben Sie sich über die benutzerdefinierte Ansicht (siehe oben) eine überschaubare Liste mit verdächtigen Ereignis-IDs erstellt, geht es an die Analyse der Einträge. Wichtig ist zunächst: Alle angezeigten Einträge können auch mehr oder weniger harmlose Ursachen haben und wahrscheinlich ist oft auch genau das der Fall. Es besteht also kein Grund zur Panik, wenn die Liste Einträge enthält.

Tipps: Sortieren Sie sich die Liste zunächst nach der Spalte „Ebene“ um Einträge mit der Stufe „Warnung“ und „Fehler“ zuerst untersuchen zu können.

Ist die Liste der Ereignisse immer noch lang, dann sortieren Sie sie über die Spalte „Ereignis-ID“. So entdecken Sie gleiche und ähnliche Vorkommnisse. Sollten Sie diese als harmlos identifizieren, können Sie mit einem Schlag viele Einträge in der Liste ignorieren.

Ans Eingemachte geht es, wenn es um die genaue Bedeutung eines Eintrags geht. In manchen Fällen sind die Beschreibungen des Problems unter „Allgemein“ so klar, dass sich Ursache und Wirkung verstehen lassen. In machen Fällen hilft die Beschreibung aber zunächst kaum weiter. Dann sollten Sie sich mehr Infos zur Ereignis-ID holen. Das geht entweder über die Sites www.eventid.net und www.ultimatewindowssecurity.comoder besser noch über Google, etwa mit den Stichworten „Ereignis ID xxxx“ oder „Event ID xxxx“, wobei Sie xxxx durch die fragliche ID ersetzen. Verfeinern lässt sich die Suche, wenn Sie markante Teile der Beschreibung mit dazu setzen.

Haben Sie einen verdächtigen Eintrag gefunden, sollten Sie die Liste über die Spalte „Datum und Uhrzeit“ sortieren, damit Sie die zeitlich umliegenden Einträge untersuchen können. Im Zweifelsfall hilft auch dann eine Suche nach der Beschreibung und der ID über Google weiter.

Automatische Benachrichtigung erstellen: Sollte Ihnen ein Eintrag verdächtig erscheinen, dann können Sie sich auch automatisch informieren lassen, wenn er wieder auftritt. Klicken Sie dafür mit der rechten Maustaste auf den Eintrag und wählen Sie „Aufgabe an dieses Ereignis anfügen“. Ein Assistent führt Sie dann durch die Benachrichtigungsoptionen.

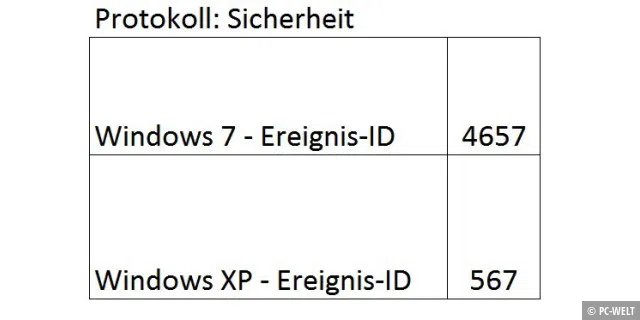

So überwachen Sie Schlüssel in der Registry

Die Ereignisanzeige speichert übrigens standardmäßig keine Änderungen in der Registry. Entsprechend sollte es zur ID 4657 (siehe Bildergalerie) bei Ihnen keinen Eintrag geben.Für Einzelplatz-PCs geht das auch vollkommen in Ordnung. Denn wenn Sie wissen möchten, welche Programme sich automatisch mit Windows starten, nutzen Sie einfach das Tool Autoruns . Möchten Sie dennoch einen oder mehrer Schlüssel in der Registry für die Ereignisanzeige überwachen lassen, geht das nur unter den Professional Versionen von Windows.

Aktivieren Sie die Überwachung in den Gruppenrichtlinien. Drücken Sie die Tastenkombination Win + R und geben Sie dort gpedit.msc ein, gefolgt von Enter. Gehen Sie dann zu folgendem Schlüssel: „Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Lokale Richtlinien -> Überwachungsrichtlinien“ und doppelklicken Sie rechts auf „Objektzugriffsversuche überwachen“. Aktivieren Sie die Optionen „Erfolgreich“ und „Fehlgeschlagen“.

Nun starten Sie mit Win + R und Regedit.exe den Registrierungseditor. Gehen Sie zu dem Schlüssel, den Sie überwachen lassen möchten, etwa HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun. Klicken Sie mit der rechten Maustaste auf den Schlüssel und wählen Sie „Berechtigungen -> Erweitert -> Überwachen -> Hinzufügen“. Geben Sie dort Ihren Windows-Benutzernamen ein, wählen „Name überprüfen“ und „OK“.

Im folgenden Dialog aktivieren Sie unter „Zugriff“ oder „Vollzugriff“ die Optionen „Erfolgreich“ und „Fehlgeschlagen“. Mit zwei Mal „OK“ beenden Sie die Aktion. Von jetzt ab tauchen Änderungen an dem Schlüssel in der Ereignisanzeige auf.

Sinnvoll ist eine solche Überwachung der Run-Schlüssel aber eigentlich nur für Administratoren, die die Ereignisprotokolle von mehreren PCs einsammeln und zentral auswerten wollen. Infos dazu gibt’s in dem englischsprachigen Artikel von Russ Anthony .