Sie finden hier vier besonders gravierende Sicherheitslücken, die Sie am besten umgehend schließen sollten. Jede einzelne ist aber nicht nur an sich gefährlich, sie ist auch typisch für das jeweils betroffen System oder betroffene Gerät. Darum ist unsere Anleitung für das Schließen der Lücke selbst dann für Sie nützlich, wenn Ihr System nicht von genau dieser Schwachstelle betroffen ist. Denn eine ganz ähnliche Lücke wird früher oder später auch für Ihr System entdeckt. Wie Sie diese dann schließen, wissen Sie nach diesem Artikel.

Windows: IE-Lücke reißt klaffende Wunde in MS Office

Darum geht’s: Es gibt eine kritische Schwachstelle in der Browser-Engine für den Internet Explorer (IE). Zwar wird der IE heute kaum noch zum Surfen genutzt (siehe rechte Spalte, Hintergrund), doch werden seine Komponenten, etwa Mshtml, weiterhin von etlichen Programmen wie den Microsoft Office Tools Word und Power Point benutzt. Die Schwachstelle trägt die Nummer CVE-2021-40444 .

Die Angriffe auf die fehlerhafte Komponente werden über ein schädliches Active-X-Steuerelement ausgeführt, das in Microsoft- Office-Dokumenten eingebettet ist. Das Steuerelement ermöglicht die Ausführung von feindlichem Code. Die verseuchten Dokumente werden in der Regel per Mail-Anhang verbreitet. Grundsätzlich warnt zwar Microsoft Office vor Dokumente, die aus dem Internet stammen, wodurch ein möglicher Angriff über CVE-2021- 40444 eigentlich vereitelt wird. Benutzer können aber unbedacht auf „Bearbeitung aktivieren“ klicken und dadurch die Sicherheitsmechanismen von Microsoft außer Gefecht setzen.

Hintergrund: Der Internet Explorer (IE) ist der ehemalige Standardbrowser von Windows. Bei fortgeschrittenen Anwendern hatte er allerdings schon lange keine Freunde mehr. Das auch deshalb, weil er reihenweise Sicherheitslücken enthielt. Schließlich hatte Microsoft ein Einsehen und schickte den IE schrittweise in Rente. Seit dem Jahr 2020 wurde er nach und nach durch den neuen Edge-Browser per Windows-Update ersetzt. Dieser benutzt in seiner aktuellen Version Chromium als Grundlage.

Wie üblich bei Microsoft ist eine solche Entwicklung allerdings nicht geradlinig. Als Microsoft in 2015 den Browser Edge als Ersatz für den Internet Explorer einführte, nutzte dieser erste Edge noch weitgehend denselben Unterbau wie der IE. Um diese ursprüngliche Edge-Version von der aktuellen unterscheiden zu können, wird sie auch Edge Legay oder Edge-Html genannt. Wohingegen der aktuelle Browser einfach nur Edge heißt.

So schließen Sie diese und andere Lücken in Microsoft: Bei der Lücke mit der Nummer CVE-2021-40444 handelt es sich um eine 0-Day-Lücke. Das heißt, die Lücke wurde von Kriminellen bereits ausgenutzt, als noch kein Patch zur Verfügung stand. In diesen Fällen gibt der Hersteller der betroffenen Software meist Tipps heraus, die einen Angriff trotzdem verhindern können. Bei CVE-2021-40444 hilft es natürlich, keine Mail-Anhänge zu öffnen oder Office so einzustellen, dass Active-X unter keinen Umständen ausgeführt werden kann. Entsprechende Informationen wurden am 7. September 2021 veröffentlicht. Der Patch erschien am 14. September und wurde von Windows automatisch installiert. Als Privatanwender mussten Sie also nichts unternehmen, um die Lücke zu schließen. Sie müssen sich nur sicher sein, dass Windows alle Updates auch automatisch installiert, was mittlerweile die Standardeinstellung ist, die sich höchstens für einige Zeit pausieren, aber nicht mehr abschalten lässt. Im Grunde sind Sie damit fein raus.

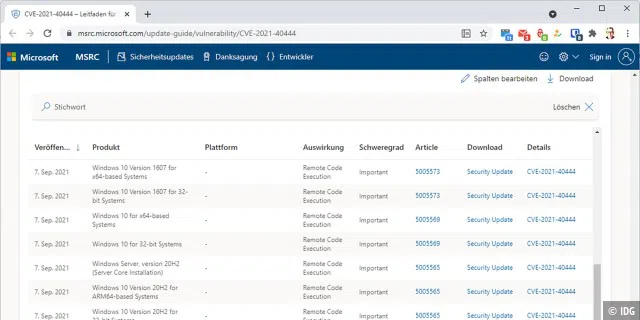

Falls Sie aber sicherheitshalber kontrollieren wollen, ob das Update tatsächlich installiert ist, wird es etwas aufwendig. Denn im Updateverlauf von Windows stehen keine CVE-Nummern sondern nur KB-Nummern. KB steht für Knowledge Base, also Wissensdatenbank. Wenn Sie von einer Sicherheitslücke erfahren, werden Sie aber fast immer nur eine CVE-Nummer dazu bekommen. Die bei Microsoft zugehörige KB-Nummer müssen Sie selber in Erfahrung bringen. Das geht fast immer am schnellsten über eine Google-Suche nach der CVE-Nummer. Ein Treffer bei Microsoft führt Sie dann zu einer passenden Infoseite.

Auf dieser Seite finden Sie meist eine Liste mit allen betroffenen Microsoft-Produkten. Zu jedem einzelnen dieser Produkte wird dann die entsprechende Knowledge- Base-Nummer in der Spalte „Artikel“ verlinkt. Diese Nummer merken Sie sich und kontrollieren unter „Windows-Symbol –› Einstellungen –› Update und Sicherheit –› Updateverlauf anzeigen“, ob ein Patch mit der KB-Nummer auftaucht.

Siehe auch: So schätzen Sie die Gefahr durch Sicherheitslücken richtig ein

Updatetool: Millionen Dell-Rechner in Gefahr

Darum geht’s: Gegen Sicherheitslücken helfen Updates. Und Updates werden meist mit einem Updatetool eingespielt. Die meisten großen PC- und Notebook-Hersteller etwa Dell bieten ein eigenes Updatetool. Es soll dafür sorgen, dass Software und Treiber des Notebooks oder PCs stets auf dem aktuellen Stand sind. Ganz schlecht ist es allerdings, wenn das Updatetool selber eine Sicherheitslücke hat. Denn der Updater ist mit Installationsrechten ausgestattet, und eine Lücke ermöglicht es feindlichem Code dann sehr oft, das Notebook komplett zu übernehmen.

Sicherheitsexperten der Firma Sentinel One hatten im Sommer 2021 gleich mehrere Lücken in der Firmware von Dell-PCs, -Laptops und -Tablets mit Windows-Betriebssystem gefunden. Betroffen seien mehrere hundert Millionen Geräte, die seit dem Jahr 2009 ausgeliefert wurden.

Konkret wurden fünf als hoch gefährlich eingestufte Sicherheitslücken ( CVE-2021- 21551 ) in den Bios-Updatetools von Dell entdeckt. Anfällig ist der Systemtreiber dbutil_2_3.sys.

Die Lücken könnten dazu ausgenutzt werden, um die Sicherheitssoftware auf den Rechnern zu umgehen und sich einen Zugriff auf das Netzwerk zu verschaffen.

So schließen Sie die Lücken: Die Sicherheitslücken lassen sich durch ein Update des Dell-Updatetools schließen. Dieses aktualisiert den anfälligen Treiber dbutil_2_3.sys. Eine detaillierte Anleitung finden Sie hier . Der Name des Updatetools variiert je nach Produkt. Es geht um die Tools Dell Command Update, Dell Update, Alienware Update und Dell Support Assist für PCs, Dell System Inventory Agent, Dell Plattform-Tags und Dell BIOS Flash-Dienstprogramm. Nach dem Update ist Ihr Gerät wieder vor den möglichen Angriffen geschützt.

Wichtig: Die Updatetools von Notebooks wiesen in der Vergangenheit bereits öfters Sicherheitslücken auf, über die der komplette Rechner übernommen werden konnte. Es empfiehlt sich, diese Tools deshalb regelmäßig zu starten und angebotene Aktualisierungen zumindest für das Updatetool selber sofort installieren.

NAS: Chronisch unsicherer Netzwerkspeicher

Darum geht’s: NAS-Geräte, also Netzwerkspeicher, sind oft nicht nur mit dem privaten Netzwerk, sondern auch mit dem Internet verbunden. So können die Nutzer auch von unterwegs aus auf ihre Daten zu Hause zugreifen. Doch dieser Internetzugang öffnet immer wieder auch Angreifern eine Tür. Werden Sicherheitslücken auf dem NAS-System entdeckt, sind die Daten in Gefahr. Zuletzt war das wieder bei einigen – des Herstellers Qnap der Fall. Eine als kritische eingestufte Schwachstelle ( CVE-2021-34344 ) betrifft die NAS-Systeme, auf denen die Software Qusbcam2 läuft. Die Lücke kann als Einfallstor für Schadcode dienen. Diese Qnap-Schwachstelle dient hier aber nur als Beispiel. Auch die Geräte anderer Hersteller fallen immer wieder mit kritischen Sicherheitslücken auf.

So schließen Sie die Lücke: Die genannte Lücke steckt in der Firmware des Geräts, also dem Betriebssystem des NAS. Ein Update der Firmware erhalten Sie vom Gerätehersteller. In der Regel können Sie sie über die Bedienerführung des NAS beziehen. Qnap gibt an, die folgenden Versionen gegen die oben genannte Lücke gerüstet zu haben: Für die Geräte QTS 4.5.4 und QTS 4.3.6 sowie Quts Hero h4.5.3 ist jeweils die Firmware Qusbcam2 1.1.4 (2021/07/30) erforderlich.

Stets auf der sicheren Seite sind Sie, wenn der Netzwerkspeicher die Aktualisierungen automatisch vornehmen kann. Das ist unter anderem bei den meisten Geräten von Asustor, Qnap und Synology der Fall. Die Einstellung ist ab Werk in der Regel aber nicht aktiv, sondern muss über die Systemeinstellungen in der Firmware eingeschaltet werden.

Nach der Aktivierung der Auto-Updatefunktion für die Firmware sollten Sie sich noch den installierten Apps zuwenden und kontrollieren, ob es für diese ebenfalls Updates gibt. Auf den meisten Geräten können Sie dafür den App-Store des Geräts nutzen.

Bluetooth: Braktooth-Lücke bedroht Millionen Geräte

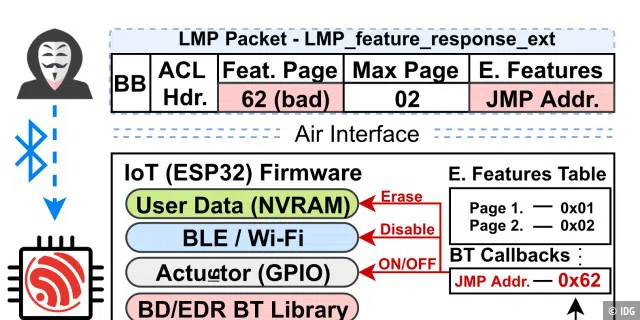

Darum geht’s: Ein Forscherteam hat sich die Bluetooth-Chips mehrerer Hersteller vorgenommen und dabei 16 Sicherheitslücken in den Produkten entdeckt. Betroffen sind Chips von Infineon, Intel, Qualcomm, Texas Instruments und anderen, die in Millionen von Smartphones, Tablets und IoT-Geräten wie Bluetooth-Lautsprechern stecken.

Laut den Sicherheitsexperten lassen sich die Geräte durch einen Angriff zum Absturz bringen und in einigen Fällen kann auch feindlicher Code auf dem Gerät ausgeführt werden. Damit der Angriff funktioniert, muss Bluetooth aktiviert sein und der Angreifer muss sich in der Nähe befinden. Die Forscher haben die Lücken Braktooth getauft. Brak ist norwegisch und bedeutet Lärm.

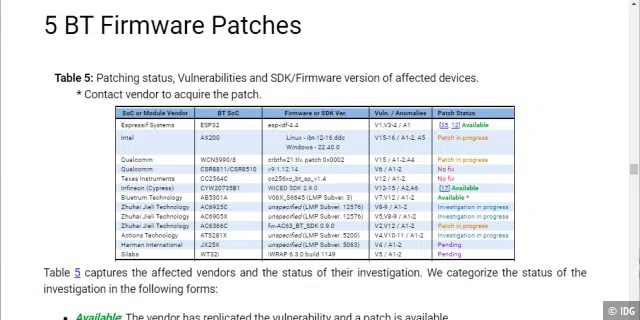

So schließen Sie die Lücke: Es liegen bereits Updates für einige Bluetooth-Chips bereit. Diese richten sich allerdings überwiegend an die Gerätehersteller, die die anfälligen Chips verbaut haben. Einen Überblick über den Updatestand bietet die Info-Seite der Braktooth -Entdecker. Als Endanwender sind Sie zum Schließen der Lücke auf den Hersteller Ihrer Geräte angewiesen: Suchen Sie dazu auf der Produkt-Website nach (Firmware-)Updates.