Immer mehr PC-Schädlinge aktivieren sich auf eine bis dahin unbekannte Weise. So überlisten sie die verhaltensbasierte Erkennung des unter Windows aktiven Antivirenprogramms. Den Viren diese Tricks beizubringen, erfordert aber viel Zeit und Geld. Doch offensichtlich verdienen die Kriminellen mit den Erpresserviren reichlich und haben dadurch die nötigen Ressourcen zur Verfügung, um ihre Viren weiter zu optimieren, so dass sie von einem Schutzprogramm nicht erkannt werden. Ein konkretes Beispiel dafür hat der Antivirenhersteller Trendmicro analysiert. Laut den Experten nutzt eine Variante der Erpressersoftware Locky nicht nur die bereits bekannten Sicherheitslücken in Adobe Flash aus, sondern auch eine im Windows-Kernel. Die Angriffsroutine sieht dadurch wie ein legitimer Windows-Systemprozess aus, denn sie schleicht sich in das Windowseigene und somit vertrauenswürdige Programm svchost.exe ein. Der Schädling erzeugt selbst keine Dateien, sondern startet ausschließlich im Arbeitsspeicher. Das macht es selbst modernen Abwehrmechanismen wie der Sandbox-Technologie oder der Verhaltensanalyse schwer, den Angriff zu erkennen und zu verhindern. Welche Abwehrmöglichkeiten Ihnen zur Auswahl stehen, lesen Sie in diesem Beitrag.

Tipp: Die 7 gefährlichsten Cyber-Angriffe

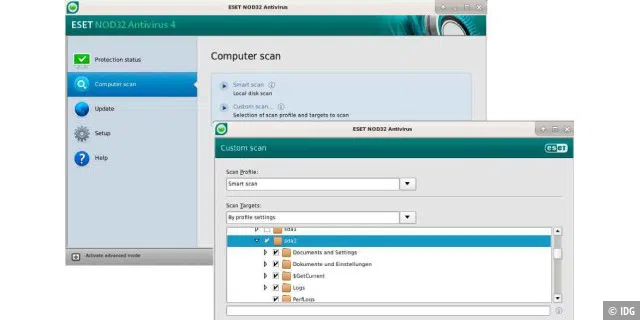

Virensuche mit Notfall-DVD

Der installierte Virenscanner meldet möglicherweise nichts, da ihn eine Schadsoftware längst außer Gefecht gesetzt hat. Oder er meldet eine Bedrohung und Sie sind sich nicht sicher, ob es sich dabei um einen Fehlalarm handelt. In diesen Fällen ist es daher ratsam, eine zweite oder dritte Meinung einzuholen. PROBLEM: Kommt es bei Windows zu Abstürzen, unerklärlichem Verhalten oder ungewöhnlichen Netzwerkzugriffen, kann ein Virus dahinterstecken. Um auf Nummer sicher zu gehen, sollten Sie zur PC-WELT Rettungs-DVD greifen. LÖSUNG: Die PC-WELT Rettungs-DVD ist mit vier Virenscannern ausgestattet, zwischen denen Sie nach einem Klick auf die Schaltfläche „Rettungswerkzeuge“ wählen können. Beginnen Sie bitte mit Avira , da das Programm vergleichsweise wenig RAM benötigt. Die Open-Source-Lösung Clamav ist ebenfalls ressourcenschonend, verfügt aber nicht über eine besonders gute Erkennungsleistung. Bevor Sie den Eset – oder den Sophos -Virenscanner nutzen, starten Sie jeweils das System neu, damit mehr freier Hauptspeicher verfügbar ist. Unabhängig davon, welche Antivirensoftware Sie verwenden, beim ersten Start erscheint das Fenster „Laufwerke einbinden“. Wählen Sie die Option „Alle NTFS- und FAT-Laufwerke automatisch nur lesbar einbinden“. Oder Sie binden die Partitionen, die Sie überprüfen möchten, vorher manuell ein. Die Virenscanner von Avira, Clamav und Sophos sind allerdings standardmäßig ohnehin so eingestellt, dass sie auf der Festplatte nichts verändern. Klicken Sie auf „Weiter“. Im nächsten Schritt werden Sie bei Avira, Clamav und Sophos dann dazu aufgefordert, aktuelle Virensignaturen herunterzuladen. Bestätigen Sie mit „OK“. Im Anschluss daran sehen Sie eine einfache Oberfläche, über die Sie per Klick auf „Durchsuchen starten“ den Virenscan anstoßen. Eset Nod32 Antivirus aktualisiert sich beim Starten automatisch und bringt seine eigene Oberfläche mit. Gehen Sie auf „Computer scan“ und klicken Sie auf „Custom scan“. Wählen Sie danach die in das Dateisystem eingehängte Windows-Partition unter „Computer/media/disk“ aus, setzen Sie ein Häkchen vor „Scan without cleaning“ und klicken Sie auf „Scan“.

PROBLEM: Virenscanner haben tatsächlich Schädlinge auf Ihrem System entdeckt. Nun müssen Sie entscheiden, welche Maßnahmen Sie ergreifen möchten. Und auch hier hilft Ihnen die PC-WELT Rettungs-DVD weiter. LÖSUNG: Wenn ein Virenscanner fündig werden sollte, dann müssen Sie sich entscheiden, wie Sie weiter vorgehen. Zunächst informieren Sie sich im Internet über die Funktion der Schadsoftware. Im Rettungssystem der PC-WELT Rettungs-DVD nutzen Sie dafür den Browser Firefox . Laden Sie die betroffene Datei für weitere Untersuchungen bei https://virustotal.com hoch. Falls nur wenige Virenscanner Schadsoftware erkennen, so handelt es sich aller Wahrscheinlichkeit nach um einen Fehlalarm. In einigen Fällen kann es auch durchaus sinnvoll sein, die betroffene Partition mit Schreibzugriff einzubinden und dem Virenscanner die Bereinigung zu überlassen. Die Optionen hierfür setzen Sie auf der Registerkarte „Expertenmodus“. Meistens lässt sich allerdings nicht sicherstellen, dass tatsächlich alle Bedrohungen restlos entfernt wurden. Des Weiteren können wahrscheinlich nur Sicherheitsexperten ermitteln, auf welchem Weg ein Virus auf den PC gelangt ist und über welche Methoden er sich automatisch reaktiviert. Aus diesem Grund hilft häufig nur die Radikalkur: Sichern Sie alle persönlichen Benutzerdaten, formatieren Sie die Festplatte und installieren Sie Windows dann neu.

Siehe auch: Viren entfernen leicht gemacht

Trojaner aufspüren

Wenn Sie einen Prozess verdächtigen, Daten Ihres PCs auszulesen oder zu manipulieren, sollten Sie nicht einfach diesen Prozess beenden oder löschen. Denn falls es sich dabei um einen Trojaner handelt, dann sitzt dieser bereits tief im System und startet den Prozess einfach unter einem anderen Namen erneut. Besser ist es, wenn Sie den Prozess analysieren.

PROBLEM: Sie sind sich nicht ganz sicher, ob ein Ihnen unbekannter Prozess zu einem Trojaner gehört. Viele Prozesse, die auf dem Computer installiert sind, bauen eine Verbindung zum Internet auf. So gehen auch Viren und Trojaner vor und übertragen Daten ins Internet. LÖSUNG: Öffnen Sie zunächst eine neue Eingabeaufforderung indem Sie den Befehl „cmd“ in das „Suchen“-Feld eintippen. Geben Sie anschließend in der Eingabeaufforderung den Befehl „netstat -o“ ein. Wollen Sie die Ausgabe in eine Textdatei umleiten, geben Sie den Befehl

netstat -o >C: netstat.txtein. Anschließend können Sie die Datei mit einem Editor bearbeiten. Die Eingabeaufforderung zeigt nun alle laufenden Programme und deren aktuellen Verbindungszustand an. In der Spalte „Remoteadresse“ sehen Sie, zu welchem Server oder zu welcher Adresse im Internet der Prozess eine Verbindung aufbaut. Möchten Sie eine bestimmte Verbindung genauer untersuchen, merken Sie sich deren Process-ID (PID) in der letzten Spalte. Rufen Sie anschließend den Task-Manager auf: Geben Sie den Befehl „taskmgr“ ins Windows-Suchfeld ein, und bestätigen Sie mit der Eingabe-Taste. Alternativ drücken Sie gleichzeitig die Tasten Strg-Alt-Entf und wählen im Sperrbildschirm „Task-Manager“ aus. Wechseln Sie im Task-Manager unter Windows 10 zur Registerkarte „Details“.

Falls unter „Prozesse“ die Spalte mit der PID nicht angezeigt wird, rufen Sie im Task-Manager den Menübefehl „Ansicht -> Spalten auswählen“ auf, und aktivieren Sie das Kontrollkästchen „PID“. Hier sehen Sie, zu welchem Prozess die PID gehört, die Sie mit dem Bordmittel netstat herausgefunden haben. Um den Prozess zu blockieren, erstellen Sie mit der erweiterten Verwaltung der Windows-Firewall neue ausgehende Regeln und sperren den Internetverkehr für den Prozess.

Tipp: So entfernen Sie Adware & Spyware von Ihrem Rechner

Schutz vor Exploits

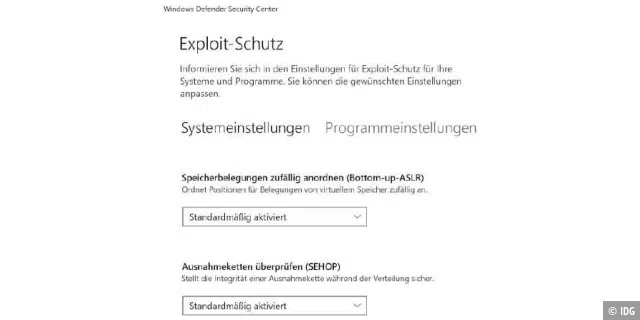

Der Windows Defender war ursprünglich als einfaches Tool zur Abwehr von Adware und Spyware gestartet. Die Erkennungsrate wurde bei Tests im Vergleich zu anderen Antivirusprodukten in der Vergangenheit eher als schlecht bewertet. Das hat sich jedoch geändert. In aktuellen Tests bietet auch der Windows Defender eine Schutzleistung von fast 100 Prozent. PROBLEM: Virenscanner sind nicht immer in der Lage, unbekannte Bedrohungen zu erkennen. Unterstützung erhalten Sie inzwischen auch durch Windows 10.

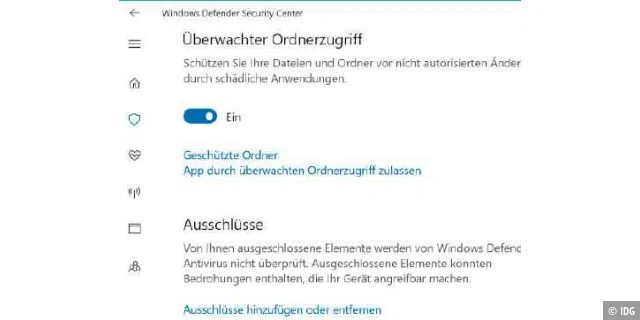

LÖSUNG: Das Windows Defender Security Center hat Microsoft bereits in der Version 1703 ausgebaut. Sie erreichen es über „Einstellungen“ (Win-I) per Klicks auf „Update und Sicherheit“, „Windows Defender“ und die Schaltfläche „Windows Defender Security Center öffnen“. Hier erhalten Sie etwa Informationen zu erkannten Bedrohungen, und Sie können unter „Viren- & Bedrohungsschutz“ eine Schnellprüfung durchführen. Klicken Sie auf „App- und Browsersteuerung“ und am unteren Fensterrand auf „Einstellungen für Exploit-Schutz“. Windows unterstützt von Haus aus bereits einige Schutzfunktionen wie „Datenausführungsverhinderung (Data Execution Prevention, DEP)“. Diese verhindert, dass Code aus bestimmten Speicherbereichen ausgeführt wird. Die Funktion „Ausnahmeketten überprüfen (SEHOP)“ soll Angriffe per Puffer-Überlauf vereiteln, und „Speicherbelegungen zufällig anordnen (Bottom-up- ASLR)“ sorgt für ständig wechselnde Speicheradressen, was Angreifern den Zugriff auf Programmfunktionen erschweren soll. Unter „Systemeinstellungen“ sind alle Schutzfunktionen aktiviert, bis auf „Zufällige Anordnung für Images erzwingen (obligatorische ASLR)“. ASLR kann einige Programme so behindern, dass sie nicht mehr funktionieren. Aktivieren Sie die Option daher nur, wenn sie für ein Programm empfohlen ist.

Umgang mit Erpresserviren

Erpresserviren zählen für PC-Nutzer aktuell zu den ärgsten Bedrohungen. Der Erpresservirus Locky etwa infizierte in seiner Hochphase bis zu 5 000 Rechner pro Stunde. Der Schädling Petya überschreibt auf einem befallenen PC den Master Boot Record und verhindert den Zugriff auf Festplatte. Schädlinge wie Cryptowall oder Teslacrypt verschlüsseln wichtige Dateien und fordern dann, wie andere Erpresserviren auch, ein Lösegeld für die Freigabe. PROBLEM: Ein Erpresservirus hat Windows befallen. Sie kommen nicht mehr an Ihre auf den Datenträgern. LÖSUNG: Für das Entfernen des Schädlings bietet sich eine bootfähige Antiviren-DVD oder ein bootfähiger USB-Stick an. Empfehlenswert ist etwa die Kaspersky Rescue Disk . In vielen Fällen kann das Tool auch einen gesperrten PC entsperren. In der Regel bleibt Ihr PC aber erst mal einsatzbereit. Schließlich wollen die Erpresser ja, dass Sie damit das Lösegeld in Bitcoins überweisen. Viele Experten raten davon ab, das Lösegeld zu bezahlen, da ungewiss ist, ob Sie einen Schlüssel für Ihre Daten erhalten. Bei vielen der zuletzt aufgetauchten Schädlinge war das nicht der Fall. Wenn Sie keine Sicherung Ihrer Daten haben und nicht zahlen wollen, somit einen Schlüssel für die entführten Daten brauchen, sollten Sie auf www.nomoreransom.org nachsehen, ob es für Ihre Daten ein kostenloses Entschlüsselungstool gibt. Das Projekt wird von Behörden und den Antivirenherstellern Kaspersky und McAfee betrieben. Sie müssen zur Probe eine verschlüsselte Datei hochladen sowie Angaben zum Erpresserschreiben machen. Die Site prüft dann, ob es ein Entschlüsselungsprogramm für Ihre Daten kennt. Sollte das nicht der Fall sein, lohnt es sich, die Daten aufzubewahren und ein paar Wochen später den Test auf der Site zu wiederholen. Oft dauert es eine Zeit, bis die Experten an den Universalschlüssel eines Erpresservirus kommen und ein Tool zur Entschlüsselung programmieren können. Einen Ratgeber zu Erpresserviren finden Sie hier .